Перевірте свої DNS-сервери

Пристроям, підключеним до Інтернету, присвоюються унікальні номери, які називаються IP-адресами. Ви знаєте цей сайт як RouterSecurity.org, а його IP-адреса - 216.92.136.14. Усе спілкування в Інтернеті базується на цих унікальних номерах, назви веб-сайтів та назви комп’ютерів - це просто зручність. Система, яка переводить імена в базові числові IP-адреси, називається DNS (система доменних імен), а комп'ютери, які виконують переклад, називаються DNS-серверами.

DNS-сервери є надзвичайно важливо. Ймовірно, 99% всього спілкування між двома комп'ютерами в Інтернеті починається із дзвінка на DNS-сервер для перекладу імені комп'ютера в IP-адресу.

Шкідливі DNS-сервери можуть робити те, що може робити будь-який зловмисний перекладач - брешу тобі. Наприклад, вони можуть направити вас на шахрайську копію веб-сайту. Як і їжа, не слід брати DNS-сервери у незнайомця.

Ви можете перевірити комп’ютер або маршрутизатор, щоб побачити, які ваші DNS-сервери повинен бути, але на сторінках нижче показано, що вони насправді є. Вони повідомляють про DNS-сервери, якими є ваш обчислювальний пристрій в даний час використання. Нам потрібні подібні тести, оскільки DNS-сервери мають чотири місця могла походять від: маршрутизатора, до якого підключений обчислювальний пристрій, самого обчислювального пристрою, програмного забезпечення клієнта VPN, що працює на обчислювальному пристрої, або веб-браузера, налаштованого на використання зашифрованого DNS (DoH або DoT). Докладніше про зашифрований DNS див. У розділі Зашифрований DNS на моєму контрольному списку захисних обчислень.

Примітка: Якщо один веб-браузер використовує зашифрований DNS, а інший на тому самому обчислювальному пристрої - ні, тоді очікуйте, що наведені нижче тести покажуть різні результати в кожному браузері.

Дізнайтеся свої поточні DNS-сервери

- Тест на витоки DNS фінансується постачальником послуг VPN IVPN. Він пропонує швидкий стандартний тест і повільніший розширений тест. Обидва повідомляють IP-адресу, ім'я хоста, провайдера та країну для кожного виявленого DNS-сервера (немає міста).

DNS Leaktest від провайдера VPN Ідеальна конфіденційність повідомляє IP-адресу, ім'я хоста, провайдера та країну хосту для кожного виявленого DNS-сервера.

На веб-сайті browserleaks.com/ip вам потрібно прокрутити вниз, щоб побачити сервери DNS. Він повідомляє IP-адресу, провайдера, місто та країну серверів DNS. Він не повідомляє імена хостів DNS-сервера. На сторінці також відображається багато іншої корисної інформації, наприклад, ваша загальнодоступна IP-адреса, ім’я хосту, місцезнаходження та провайдер.

Тест витоку DNS від постачальника VPN ExpressVPN повідомляє IP-адресу, країну та "постачальника" для кожного виявленого DNS-сервера. Він не повідомляє ім’я хосту чи місто. Зверніть увагу, що він завжди попереджає, що "Ваш DNS виявляється!" котрий справді означає, що ви не підключені до ExpressVPN.

Якщо ви використовуєте OpenDNS, Ви можете перевірити це на веб-сайті www.opendns.com/welcome/. Замість того, щоб показати всі виявлені DNS-сервери, він просто повідомляє статус ТАК/НІ щодо того, чи використовується OpenDNS.

NextDNS не має спеціальної веб-сторінки тестувальника, але їх веб-сайт виконує ті самі цілі. Щоб протестувати NextDNS, перейдіть на їх веб-сайт і натисніть на велику синю кнопку із написом "Спробуйте зараз безкоштовно". У верхній частині отриманої сторінки буде написано: "Все добре! Цей пристрій використовує NextDNS із такою конфігурацією" якщо використовується NextDNS. Якщо ні, на сторінці буде написано: "Цей пристрій не використовує NextDNS. Цей пристрій наразі використовує xxxxxx як вирішувач DNS". Зверніть увагу, що обидва повідомлення погано сформульовані. Тест не обов'язково застосовується для всієї системи, він гарантується лише для веб-браузера, який використовується зараз. Інші браузери в одній системі та сама ОС можуть використовувати різні провайдери DNS.

Оновлення. 14 червня 2020 р .: Завдяки Reddit, сьогодні я дізнався, що NextDNS має сторінку тестера: test.nextdns.io. Однак я не міг знайти жодної документації щодо цього. Граючи з ним, я виявив, що статус "добре" і протокол "DOH" означає, що браузер/ОС використовує NextDNS. Статус "не налаштований" означає, що він/вони не використовують NextNDS. Коли використовується NextDNS, він також відображає вашу загальнодоступну IP-адресу (IP-адресу клієнта) та IP-адресу сервера NextDNS.

Тента Тестер VPN повідомляє більше деталей про ваші DNS-сервери, ніж де-небудь ще, про що я знаю. Для кожного виявленого DNS-сервера він повідомляє IP-адресу, провайдера, місто, штат та країну. Він не відображає ім’я хосту. Він показує, чи ввімкнено TLS, чи ввімкнено DNSSEC та багато інших атрибутів кожного DNS-сервера, які, чесно кажучи, перебувають у мене над головою і не пояснюються. Це також дає оцінку DNS-серверу. Сторінка також перевіряє багато інших речей.

ipx.ac від постачальника VPN VPN.ac. Клацніть на велике оранжеве дно внизу сторінки, щоб побачити IP-адресу, країну та провайдера виявлених DNS-серверів. Він не відображає імена кожного DNS-сервера. Він тестує набагато більше, ніж просто DNS.

Я Мулвад? є сторінкою тестувальника VPN для Мулвад VPN. На додаток до підтвердження, що ви підключені до їх VPN, він також відображає IP-адресу, ім'я та країну ваших DNS-серверів. І він також тестує WebRTC.

Якщо ви використовуєте AdGuard для DNS, їх оглядова сторінка включає тестер і підтверджує/відмовляє у використанні їх служби (це десь посередині дуже довгої сторінки. Крім того, у них є спеціальна сторінка тестера, яка тестує як для їх DNS послуги та для іншого їх програмного забезпечення.

dnsleak.com фінансується та управляється London Trust Media, компанією, яка стоїть за постачальником VPN Приватний доступ до Інтернету. Він повідомляє про IP-адресу, ім’я хосту, місто та країну для кожного виявленого DNS-сервера, але не провайдера. Приємна річ у результатах тесту - це те, що вона відображає вашу загальнодоступну IP-адресу поряд з IP-адресою DNS-сервера. Якщо ви працюєте в мережі VPN, яка використовує сервер VPN як сервер DNS, ви можете легко переконатися, що це так. Однак, коли я востаннє пробував у вересні 2020 року, тест завис і нічого не повідомляв. Я спробував кілька комп’ютерів, кілька браузерів.

www.whatsmydnsserver.com є Технологія Sericon. Він повідомляє про один сервер DNS, навіть коли інші тестери повідомляють про кратні. Він показує IP-адресу та "Власника" DNS-сервера.

Це робить перевірка маршрутизатора F-Secure ні дійсно перевіряють маршрутизатори, він просто звітує на DNS-сервері. Усі інші перевірки DNS-серверів звітують про декілька виявлених DNS-серверів, F-Secure лише звіти про одну. Компанія заявляє, що їх метою є гарантувати, що ваш маршрутизатор використовує "авторизований DNS-сервер", але такої речі немає, і вони не визначають її. Послуга зникла приблизно з лютого 2016 року по серпень 2016 року), але станом на середину серпня 2016 року вона знову була в мережі.

Сумний DNS

Нова атака на DNS-сервери під назвою SAD DNS була оприлюднена в листопаді 2020 року. Ця атака намагається отруїти результати DNS, тобто вказуючи жертвам на шкідливий сервер з неправильною IP-адресою для домену. Напад був створений шістьма викладачами Каліфорнійського університету в Ріверсайді та Університету Цінхуа. Перегляньте їх папір та слайди.

Ви можете перевірити, чи використовуєте ви вразливий DNS-сервер, скориставшись посиланням "Клацніть, щоб перевірити, чи впливає ваш DNS-сервер" на сторінці SAD DNS. Однак вони попереджають, що їх тест не є на 100% точним.

12 листопада 2020 року я провів кілька тестів. Cloudflare, Google і Quad9 були вразливими. DNS від мого постачальника VPN не був. NextDNS спочатку не міг вирішити сторінку SAD DNS. Журнал показував, що він блокує saddns.net, оскільки це був нещодавно зареєстрований домен. Нічого страшного для білого списку домену. NextDNS також повідомляється як вразливий.

a Завантажений елемент профілів Ви можете керувати встановленими профілями DNS через Налаштування -> Загальне -> VPN та мережа -> DNS. Ось встановлені DNS-сервери. Ви можете перестрибувати з одного на іншого. налаштуйте це за допомогою nextdns. ------------------------------ cloudflare ІР вашого DNS-сервера становить 108.162.213.48 Здається, на вашому DNS-сервері працює Linux> 3.18 Оскільки на ньому запущена вразлива версія ОС, яка ще не виправлена, ваш DNS-сервер вразливий. Quad9: IP вашого DNS-сервера становить 74.63.29.247 Оскільки він блокує вихідні пакети ICMP, ваш DNS-сервер не є вразливим. Google DNS IP-адреса вашого DNS-сервера - 172.253.214.99. Здається, на вашому DNS-сервері працює Windows. Оскільки на ньому встановлено програмне забезпечення DNS, яке використовує sendto () у вихідному сокеті, ваш DNS-сервер є вразливим, незалежно від того, в якій ОС він працює. 207.246.91.188 Здається, на вашому DNS-сервері працює Linux> 3.18 Оскільки на ньому запущено програмне забезпечення DNS, яке використовує sendto () у вихідному сокеті, ваш DNS-сервер є вразливим, незалежно від того, в якій ОС він працює. ->

Чому турбувати

Злом маршрутизатора та зміна DNS-серверів - дуже популярний тип атаки. Деякі повідомлення в новинах:

- Бразилія знаходиться в авангарді нового типу атаки маршрутизатора Каталіна Чимпану для ZDNet 12 липня 2019 р.

- Атаки на маршрутизатори, що проводяться веб-сайтами, живі і здорові. Ось що робити Ден Гудін, 11 липня 2019 р

- NCSC видає попередження про активні атаки викрадення DNS Іонутом Іласку для Bleemping Computer 14 липня 2019 р.

- Поточні викрадення DNS націлені на Gmail, PayPal, Netflix, банки та інше Ден Гудін з Ars Technica 5 квітня 2019 р.

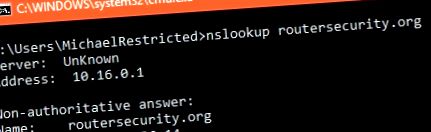

Командний рядок шанувальники також можуть використовувати команду nslookup у настільних операційних системах (Windows, macOS, Linux). Синтаксис команди дуже простий: "ім'я домену nslookup". Перше, що повертає команда, це ім’я та IP-адреса DNS-сервера за замовчуванням. Нижче наведено знімок екрана з Windows 10.

Якщо ви підключені до VPN, nslookup поверне IP-адресу у внутрішній мережі постачальника VPN. Так було у прикладі вище. Тест, який я провів у Windows 10, показав, що ОС помилкова. Після відключення від VPN nslookup все ще продовжував звітувати про DNS-сервер провайдерів VPN. Наведені вище тести на основі браузера показали очікувані результати.

Попередження для користувачів Windows: Існує проблема кешування або буферизації, що стосується VPN. Після підключення до VPN вищезазначені сайти зазвичай відображаються обидва сервери DNS до VPN і поточний сервер DNS від постачальника VPN. На iOS 12 та Android 7.1 всі перераховані вище тестери працюють нормально, лише Windows глючить. Я не тестував інші ОС. На знімку екрана нижче, на сторінці тесту Express Express, чотири сервери OpenDNS використовувались до встановлення з'єднання VPN, а сервер Leaseweb USA - від постачальника VPN. Я спробував команду "ipconfig/flushdns", але це не допомогло.

Експрес-тестер VPN під час з’єднання з VPN

У Windows єдиною тестовою сторінкою вище, яка, на мій досвід, була захищена від кулі, є сторінка для OpenDNS. Він просто повідомляє ТАК/НІ про те, чи використовується OpenDNS, і це не обманює те, що проблема кешування заплутує інших тестувальників. Як додаткове зауваження, всі служби VPN, якими я користувався, призначають один сервер DNS. За межами VPN зазвичай використовуються два або більше DNS-серверів.

Інша проблема полягає в тому, що різні тестувальники DNS повідомляють про різну кількість DNS-серверів. Деякі звітують лише на одному DNS-сервері, інші - на декількох DNS-серверах. Я не знаю, чому це так.

DNS-сервери Cloudflare - це 1.1.1.1 та 1.0.0.1. У листопаді 2018 року Cloudflare випустив програми для iOS та Android, які налаштовують ці системи на використання своїх DNS-серверів. Це працює, створюючи псевдо VPN-з'єднання. Наведені вище тестери не повідомляють ні 1.1.1.1, ні 1.0.0.1 як використовувані DNS-сервери. Програма Cloudflare покаже, що вона використовується, і я впевнений, що вона використовується, але вищезазначені тестери DNS повідомляють про інші IP-адреси. І ви також не можете використовувати ім'я хосту, сервери, що використовуються Cloudflare, не мають імен хостів. Єдина підказка цих тестувальників полягає в тому, що Cloudflare є провайдером.

Однією з особливостей Cloudflare DNS є шифрування. Зв'язок між вашим комп'ютером та їхнім DNS-сервером зашифровано, використовуючи один із двох досить нових підходів: DNS через TLS або DNS через HTTP. Це лише проблема, коли ви не використовуєте VPN. VPN шифрує все (коли він працює коректно), що надходить і йде від комп'ютера, тому немає необхідності приділяти особливу увагу шифруванню DNS.

Кожен, хто запускає VPN у Windows 8 або 10, повинен знати про ситуацію, коли запити DNS можуть надсилатися за межі тунелю VPN. Докладніше див. Посібник: Запобігання витоку DNS під час використання VPN у Windows 10 (та Windows 8).

У травні 2017 року Trend Micro висловився чудово: "На жаль, тести на веб-сайті можуть бути ненадійними, коли домашній маршрутизатор буде скомпрометований". Маючи це на увазі, має сенс безпосередньо зв’язати маршрутизатор, будь то веб-інтерфейс або додаток, перепроверити DNS-сервери.

Користувачі Windows мають ще один чудовий варіант - програму DNS-запиту sniffer від Nir Sofer. Програма є безкоштовною, портативною та надійною. Він просто відстежує запити та відповіді DNS. Перш ніж підключатися до VPN, скажіть йому, щоб перевірив ваше з’єднання Wi-Fi або Ethernet, щоб переконатися, що програма працює. Потім підключіться до VPN, і ви не побачите подальшої активності DNS. Як додатковий доказ того, що VPN обробляє речі, повідомте програмі перевірити ваше з’єднання VPN (Параметри -> Параметри захоплення), і ви повинні побачити всі ваші запити DNS.

Щодо того, чи насправді працює DNS-сервер добре, ми маємо тест Стіва Гібсона на підмінність DNS. На сторінці немає дати створення та дати останнього оновлення, але вона існує вже давно.

- Перевірте свою дієту! Дженні Крейг 5-денний стартовий набір для схуднення

- Чому сон може бути секретом вашої втрати жиру Стрім Фітнес-преса

- Поради щодо догляду за ноутбуком Bloomfield College

- Поради щодо схуднення без шкоди для смакових рецепторів від Shubham Gupta Medium

- Капсули для зменшення ваги, які є найбільш успішними у ваших ініціативах для схуднення